Sophos文件假冒与勒索病毒行动分析

关键要点

本文探讨了一起利用合法Sophos可执行程序和DLL的勒索病毒行动。攻击者通过修改原始内容来伪装成合法文件,以潜入系统。所有受影响的文件均源自202243版本的Windows Endpoint产品。攻击者可能使用JavaScript加载程序通过电子邮件进行初始访问。相关的恶意负载包括Cobalt Strike、Brute Ratel、Qakbot等。最近我们在调查一起利用合法Sophos可执行程序和DLL的勒索病毒行动。攻击者通过修改这些文件的原始内容、覆盖入口点代码,并插入解密的有效负载作为资源,以伪装成合法文件试图渗透系统。初步检查显示,所有受影响的Sophos文件均属于202243版本的Windows Endpoint产品。

这种恶意行为在信息安全行业并不新鲜,实际上,对于任何软件开发者而言,这都是一个长期存在的问题。多年来,我们见过其他信息窃取者伪装安装程序,伪造各种假冒工具,甚至包括被贴上合法Sophos防护标签的非知名反恶意软件。在本文后面,我们将具体讨论攻击者希望从中获得什么,以及防御者如何应对这些攻击。

在调查此行动的过程中,我们发现其他安全防御者的文件也遭到了类似的滥用,包括AVG、BitDefender、Emsisoft和Microsoft等,同时还发现了可能被攻陷并已过期的数字签名及伪装的“安装程序”,声称是来自另一家公司,再加上数十个恶意下载器、MSI安装程序及其他妥协迹象。我们的调查仍在继续,相关的妥协指标将在我们的 Github 上发布,受影响的供应商也将私下收到我们的反馈。

我们在调查中发现的最终有效负载各异,包括Cobalt Strike、Brute Ratel、Qakbot、Latrodectus等。证据显示至少有多个犯罪团伙参与其中,但后续的归属分析或对上述被攻陷签名或假冒安装程序的调查超出了本文的范围。

说到这里,每当发现类似事件都是令人关注的。在本文中,我们将回顾其中一个这样的发现,以及我们深入调查时的发现。

初步发现

我们关注这一行动的起因是Sophos的新防护措施 C2 Interceptor,该措施在早期2月检测到客户系统中来自Brute Ratel C2的连接尝试并标记了它:

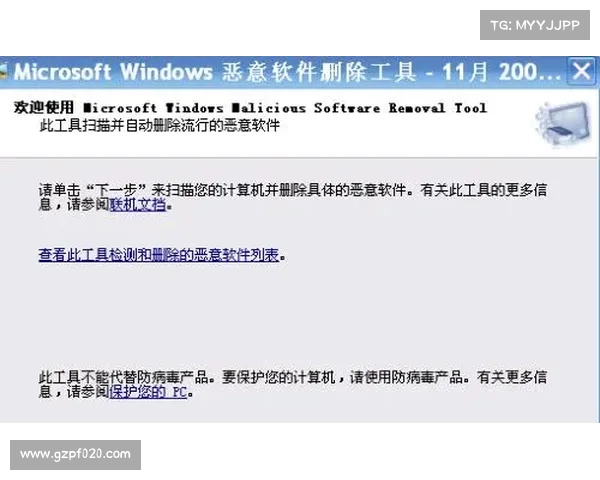

图 1 我们的良好名声与糟糕的公司

最令人震惊的部分是恶意HealthApidll文件的版本信息,如图1所示,该文件声称是合法的Sophos组件。我们开始搜索具有相似特征的样本,发现了一小部分似乎是由同一威胁行为者创建的,包括一个日期回溯到一月份的版本使用上文提到的可能被攻陷的数字签名。如上所述,我们看到多种有效负载正在被使用;在这篇文章中,我们将主要关注我们在解包部署Cobalt Strike或Brute Ratel样本时所看到的情况。

假冒安装程序似乎是这些被破坏文件进入系统的途径,在某些情况下,我们发现了通过电子邮件发送给受害者的JavaScript加载程序。

一般特征

在我们为本文回顾的案例中,入口点的代码被恶意加载程序代码覆盖,且加密的负载存储在资源部分。这意味着原始PE文件结构需要被修改以容纳额外的恶意资源,如图2所示。

白鲸加速器app图 2 深入挖掘恶意修改的PE文件

PE结构的更新仅是部分完成例如,导出表并未得到修复。在这种情况下,DLL样本的导出会出现难以理解损坏的代码,因为代码被恶意加载程序覆盖: